Cloudflare offre des améliorations gratuites de sécurité et de performances pour votre configuration Traefik 2 Docker. Dans cet article, examinons certains paramètres Cloudflare pour la configuration de Traefik Docker pour tirer le meilleur parti de votre serveur.

Notre guide Traefik Docker est écrit autour de Cloudflare. Dans ce guide, j'ai recommandé d'utiliser un enregistrement CNAME générique pour transférer tous les sous-domaines des applications vers votre serveur domestique. Cependant, le proxy CNAME générique n'est pas autorisé dans le plan gratuit Cloudflare.

Pour cette raison, tous les services étaient «en nuage gris» dans Cloudflare DNS. Cela signifie qu'ils n'étaient pas mandatés par Cloudflare et ne bénéficiaient pas des améliorations de sécurité et de performances offertes par Cloudflare. De plus, ces enregistrements DNS exposeraient également l'IP WAN de votre serveur domestique.

L'alternative était de créer manuellement des CNAME pour toutes les applications de votre pile Docker Traefik, ce qui est laborieux. Récemment, j'ai activé le proxy Cloudflare pour tous mes services (orange-cloud) pour profiter des améliorations de Cloudflare.

Dans ce guide, je vais vous montrer les paramètres Cloudflare à utiliser pour tirer le meilleur parti de votre serveur domestique Docker et Traefik.[[Lis: Configuration de My Smart Home – Tous les gadgets et applications que j'utilise dans ma maison automatisée]

En outre, je vais également vous montrer certains des ajustements de Docker Cloudflare pour simplifier ou automatiser la gestion de compte Cloudflare, y compris les mises à jour DNS automatiques et la création de CNAME.

Configuration de Traefik pour Cloudflare

Cela a déjà été traité en détail dans mon guide Traefik Docker. Veuillez suivre le guide lié pour la configuration initiale.

Un argument CLI spécifique que je recommande d'activer est le transfert d'en-têtes pour les IP de confiance.

- --entrypoints.https. /17.162.158.0.0/15.104.16.0.0/12.172.64.0.0/13.131.0.72.0/22

Vérifiez le fichier docker-compose sur mon référentiel GitHub pour voir exactement comment cela est ajouté à votre composition docker.

Cet argument CLI garantit que les adresses IP des clients sont transmises à votre serveur. Lorsque vous vérifiez les journaux, vous verrez l'IP du client. Sans ce paramètre, toutes les demandes apparaîtront comme si elles provenaient des serveurs de Cloudflare.

Paramètres Cloudflare pour Traefik et Docker

En supposant que votre configuration Docker Traefik suit mon guide, examinons les paramètres Cloudflare à utiliser.

Notez que les fonctionnalités Cloudflare disponibles varient en fonction de votre plan. Pour un usage domestique typique, je ne vois pas la nécessité d'un forfait payant et cet article se concentre donc uniquement sur les fonctionnalités gratuites.

Cloudflare continue de changer périodiquement son tableau de bord / interface. Bien que les images ci-dessous puissent sembler différentes à un moment donné dans le futur, les paramètres Cloudflare pour Docker et Traefik décrits ci-dessous devraient toujours être valides.

Tout paramètre non répertorié ci-dessous signifie soit utiliser la valeur par défaut proposée par Cloudflare, soit ignorer le paramètre Cloudflare pour la configuration de Traefik / Docker.

1. Développement et maintenance

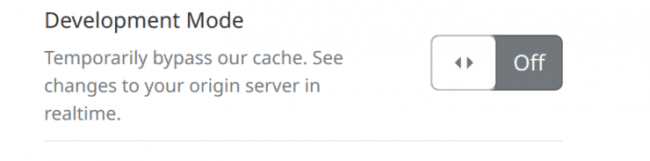

Deux des principales choses à savoir lors de l'utilisation du proxy Cloudflare sont Mode de développement et Pause.

Mode de développement, comme son nom l'indique, est destiné à être utilisé pendant le développement. Il désactive la mise en cache Cloudflare pendant 3 heures et le rallume. Pendant ce temps, toutes les demandes sont envoyées directement à votre serveur.

Mode de développement Cloudflare

Le résultat est que vous voyez les modifications immédiatement, au lieu de la version mise en cache des serveurs Cloudflare.

La deuxième option est de suspendre Cloudflare. Cela contourne complètement toutes les fonctionnalités Cloudflare, y compris la sécurité, et n'utilise Cloudflare que pour DNS. Cela équivaut à «grisonner» les enregistrements DNS.

Suspendre Cloudflare

La suspension de Cloudflare est rarement nécessaire, sauf une instance principale.

Suspendre Cloudflare pendant la configuration initiale

Lorsque Cloudflare est activé, il sert son propre certificat SSL gratuit au client, ce qui est génial.

Cependant, si vous configurez simplement Traefik et retirez vos certificats de LetsEncrypt, vous voulez pouvoir voir le certificat LetsEncrypt et vérifier que tout fonctionne comme il se doit.

Cloudflare émet SSL (le certificat Origin LetsEncrypt n'est pas visible)

Lors de ma configuration initiale de Traefik et de l'extraction du certificat LetsEncrypt, j'arrête généralement Cloudflare. Cela supprime également la plupart des entrées liées à Cloudflare dans les journaux Traefik, donc je peux voir ce qui se passe sans l'influence de Cloudflare.

Une fois que Traefik et son tableau de bord fonctionnent et que je suis prêt à ajouter d'autres services derrière Traefik, je réactive Cloudflare Proxy (orange-cloud).

2. Entrées DNS

Ensuite, les entrées / enregistrements DNS. Dans mon guide Docker Traefik 2, j'ai recommandé d'ajouter il suivant deux entrées DNS.

Entrées DNS Cloudflare pour Traefik 2 DNS Challenge

Notez que les deux entrées sont «en nuage gris», ce qui signifie que nous utilisons Cloudflare pour DNS uniquement et non pour la sécurité et les performances. De plus, le cloud-clouding expose également l'adresse IP de votre serveur.

Donc, pour la sécurité et les performances, il est logique de proxy vos services ("orange-cloud") derrière Cloudflare. Malheureusement, Cloudflare n'autorise pas les mandataires CNAME génériques (*) par proxy.

Par conséquent, vous devrez ajouter manuellement des CNAME pour tous vos services et les orange-cloud (proxy) comme indiqué dans la capture d'écran ci-dessous.

Entrées DNS Cloudflare

Si vous avez suivi mon référentiel GitHub, je lance plus de 60 services sur docker. Imaginez ajouter manuellement un CNAME pour chaque service? Qu'en est-il lorsque je crée et détruis des services à volonté pendant les tests? La gestion manuelle des CNAME pourrait facilement devenir pénible.

N'ayez crainte, il existe un moyen plus simple. Mais pour l'instant, continuons de configurer Cloudflare pour Traefik et revenons à cette rubrique plus loin dans ce guide.

3. Options SSL / TLS

La prochaine option Cloudflare pour le proxy inverse Traefik est SSL / TLS. Cloudflare propose 4 modes différents pour SSL.

Flexible, complet et strict, les trois modèles offrent à peu près le même niveau de sécurité. La différence est le niveau de confiance.

Pour les applications domestiques (et même au-delà). Vous devriez être bien avec le mode SSL complet ou même flexible. Voici un bref résumé de la façon de choisir le bon mode (serveur d'origine = votre serveur domestique):

- Aucun certificat SSL sur le serveur d'origine: Tous vos services sont disponibles sur HTTP et non HTTPS. Utilisation Mode SSL flexible. La connexion de votre serveur à Cloudflare peut être non sécurisée mais la connexion entre le client et Cloudflare sera sécurisée.

- Certificat auto-signé sur le serveur d'origine: C'est lorsque les navigateurs affichent un avertissement «Votre connexion n'est pas sécurisée / privée» (lorsque vous n'utilisez pas le proxy Cloudflare). Utilisation Mode SSL complet. La connexion de votre serveur à Cloudflare est sécurisée à l'aide de votre certificat auto-signé et la connexion de Cloudflare à votre client utilise le certificat de confiance de Cloudflare.

- Certificat émis par l'autorité de certification sur le serveur d'origine: C'est la situation qui s'appliquera si votre serveur utilise a) un certificat LetsEncrypt que Traefik extrait automatiquement, b) les certificats d'origine gratuits de Cloudflare ou c) votre propre certificat acheté auprès d'une autorité de certification. Utilisation Mode SSL strict. La connexion de votre serveur à Cloudflare est sécurisée à l'aide du certificat LetsEncrypt et la connexion de Cloudflare à votre client utilise le certificat de confiance de Cloudflare.

Si vous avez suivi mes guides Traefik Docker, vous pouvez utiliser Strict ou Plein) Mode SSL. L'utilisation du mode SSL complet garantira que vos services seront toujours accessibles en cas d'échec du renouvellement de LetsEncrypt. L'inconvénient est que vous ne saurez pas qu'un échec s'est produit.

Mode de cryptage SSL Cloudflare

J'utilise le mode strict et le rétrograde conditionnellement en mode complet pour certaines situations, comme expliqué plus loin.

Notez que si vous choisissez d'utiliser Cloudflare, vous n'avez pas besoin de certificats LetsEncrypt pour votre pile Docker Traefik. Le certificat auto-signé de Traefik suffirait. Vous ne pourrez pas utiliser le mode SSL strict, mais tous vos services seront toujours disponibles via le certificat SSL de confiance de Cloudflare et le mode SSL complet.

Certificats Edge

Ensuite, configurez le Certificats Edge comme décrit ci-dessous.

- Toujours utiliser HTTPS: ON. Redirige automatiquement toutes les demandes avec le schéma «http» vers «https».

- HTTP Strict Transport Security (HSTS): Activer (Soit prudent). HSTS améliore le niveau de sécurité / confiance. Cependant, activez cette option avec prudence. Tout problème / modification de certificat (par exemple, suspendre Cloudflare) peut vous empêcher d'accéder à vos services (vous pouvez toujours y accéder localement avec IP: port). Je recommande donc de ne l'activer qu'après que tout fonctionne comme prévu.

- Version TLS minimale: 1.2. Seules les connexions des visiteurs avec TLS versions 1.2 ou plus seront autorisées pour une sécurité améliorée.

- Cryptage opportuniste: ON. Le chiffrement opportuniste permet aux navigateurs de bénéficier des performances améliorées de HTTP / 2 en leur faisant savoir que votre site est disponible via une connexion chiffrée.

- TLS 1.3: ON. TLS 1.3 est la version la plus récente, la plus rapide et la plus sécurisée du protocole TLS. Activez-le.

- Réécriture HTTPS automatique: ON. Cette option corrige le contenu mixte avertissement des navigateurs en réécrivant automatiquement les requêtes HTTP dans HTTPS.

- Surveillance de la transparence des certificats: ON. Cloudflare envoie un e-mail lorsqu'une autorité de certification émet un certificat pour votre domaine. Ainsi, lorsque votre certificat LetsEncrypt sera renouvelé, vous recevrez un e-mail.

La notification de transparence du certificat Cloudlfare affiche le renouvellement LetsEncrypt

Serveur d'origine

Vous pouvez ignorer la section Origin Server en toute sécurité, sauf si vous souhaitez installer le certificat d'origine gratuit de Cloudflare (au lieu de LetsEncrypt) qui vous permettra d'utiliser le mode SSL strict.

4. Pare-feu

Ignore le Aperçu et Règles gérées sections.

Règles de pare-feu

Sous Règles de pare-feu, le plan gratuit vous permet de créer jusqu'à 5 règles.

En utilisant cette fonction, vous pouvez bloquer certains types de trafic. Par exemple, je bloque toutes les demandes en provenance de Chine.

Règles de pare-feu Cloudflare

De plus, il s'agit d'un site personnel / privé. Il n'y a donc pas besoin de robots (par exemple, les robots des moteurs de recherche) pour explorer mon site. Donc, comme indiqué ci-dessus, je les bloque également. Voici une capture d'écran du rapport de pare-feu montrant que le bot Yandex a été bloqué.

Yandex bloqué par les règles de pare-feu Cloudflare

Outils de pare-feu

Vous pouvez également utiliser la section Outils pour mettre certains blocs ou autorise en place. Vous pouvez même présenter un défi au trafic entrant.

Dans l'exemple ci-dessous, je mets en liste blanche le trafic provenant de l'IP WAN de mon domicile afin que toutes les demandes provenant de mon IP domestique soient autorisées et non bloquées ou contestées.

Liste d'adresses IP connues

Paramètres du pare-feu

Ensuite, sous le pare-feu Paramètres (facile à manquer – voir à droite), définissez les options suivantes.

- Niveau de sécurité: élevé. Défie tous les visiteurs qui ont montré un comportement menaçant au cours des 14 derniers jours.

- Mode de lutte contre les robots: ON. Le défi demande des schémas de correspondance des bots connus avant qu'ils ne puissent accéder à votre site.

- Passage du défi: 30 minutes. Spécifiez la durée pendant laquelle un visiteur, qui a réussi un défi Captcha ou JavaScript, peut accéder à votre site Web.

- Vérification d'intégrité du navigateur: ON. Évaluez les en-têtes HTTP du navigateur de votre visiteur pour détecter les menaces. Si une menace est détectée, une page de blocage sera envoyée.

Associé à un bon système d'authentification multifactorielle (Google OAuth ou Authelia), Haute le niveau de sécurité offre un grand niveau de protection.

J'utilise Guacamole et VNC pour me connecter à distance à mes applications. Entre de mauvaises mains, ces applications peuvent permettre une prise en charge complète de votre système et de vos données. Savoir que certains trafics, bots connus et menaces sont atténués avec Cloudflare, me donne un certain niveau de paix.

5. Vitesse

La section suivante de la configuration de Cloudflare pour Traefik et Docker est la vitesse. Ceci est bénéfique pour les sites Web à fort trafic et a un impact minimal sur un serveur privé.

Optimisation

Sous optimisation, choisissez les paramètres suivants:

- Réduction automatique: OFF. Réduisez la taille du fichier du code source sur votre site Web. Mais s'il n'est pas fait correctement, il peut gâcher Javascript et CSS, provoquant un comportement inattendu.

- Brotli: ON. Accélère les temps de chargement des pages pour le trafic HTTPS en appliquant la compression Brotli.

- Chargeur de fusée: OFF. Rocket Loader améliore les temps de peinture en chargeant de manière asynchrone vos Javascripts, y compris les scripts tiers afin qu'ils ne bloquent pas le rendu du contenu de vos pages. Mais encore une fois, c'est l'un des principaux coupables qui peuvent entraîner un comportement inattendu de vos applications de serveur domestique.[[Lis: 9 meilleures applications de serveur domestique pour automatiser la gestion des médias].

Rocket Loader va très probablement interférer avec le fonctionnement des applications de serveur domestique

Vous pouvez ignorer les paramètres restants (la plupart d'entre eux sont de toute façon des fonctionnalités payantes).

6. Mise en cache

La mise en cache stocke des copies de vos ressources d'application Web sur les serveurs de Cloudflare et présente la version mise en cache sur demande. Cela augmente la vitesse, en particulier lorsque vous accédez à vos applications Docker depuis l'extérieur de votre domicile.

Si vous avez apporté des modifications importantes à l'interface utilisateur de votre application et que vous ne la voyez pas dans votre navigateur, les boutons de purge du cache sur cette page valent la peine d'être essayés.

Configuration

Sous Configuration du cache, choisissez les paramètres suivants:

- Niveau de mise en cache: Standard. Déterminez la quantité de contenu statique de votre site Web que Cloudflare doit mettre en cache.

- Cache TTL du navigateur: 1 heure. Pendant cette période, le navigateur charge les fichiers depuis son cache local, accélérant ainsi le chargement des pages. Le garder trop longtemps peut vous obliger à vider le cache de votre navigateur pour voir les changements.

- Toujours en ligne: OFF. Si votre serveur tombe en panne, Cloudflare servira les pages "statiques" de votre application Web à partir du cache. La plupart des applications docker de mes guides précédents sont dynamiques.

La mise en cache des demandes et du contenu de vos serveurs multimédias (par exemple, les vidéos de Plex, Emby, Jellyfin, etc.) pourrait utiliser une quantité importante de ressources de Cloudflare. Cela est contraire aux conditions d'utilisation et pourrait entraîner la suspension de votre compte. Utilisation Règles de page pour ne pas mettre ces demandes en cache.

7. Règles de page

Ensuite, nous passons à l'un des paramètres Cloudflare les plus importants pour Docker et Traefik. Ceci est essentiel, en particulier, si vous exécutez des serveurs multimédias (par exemple, Plex, Emby, Jellyfin, etc.).

Les règles de page donnent un contrôle plus fin, basé sur l'URL, des paramètres de Cloudflare. Certaines pages de notre configuration doivent contourner les ressources de Cloudflare. Dans mon cas, je voulais contourner les applications suivantes de l'utilisation du cache Cloudflare:

- Plex – disponible sur https://nucplex.example.com

- Emby – disponible sur https://nucemby.example.com

- Jellyfin – disponible sur https://nucjelly.example.com

- Airsonic – disponible sur https://nucair.example.com

Notez que tous les sous-domaines ci-dessus commencent par nuc. Cela facilite la définition des règles Cloudflare et nous aide à être dans la limite de 3 règles pour le compte gratuit. Ma règle Cloudflare est définie comme indiqué ci-dessous pour contourner le cache de Cloudflare pour ces applications de serveur multimédia.

Règles de page Cloudflare pour les serveurs LetsEncrypt et multimédias (Plex, Emby, Jellyfin, etc.)

Toute page commençant par "nuc" (NUC pour mon serveur domestique Intel NUC), contourne le cache Cloudflare. Il est important de le faire pour respecter les conditions générales de Cloudflare pour le plan gratuit.

De plus, j'ai également deux autres règles (# 1 et # 3 dans la capture d'écran ci-dessus):

#1. Basculer le mode SSL de Strict à Plein lors de l'accès à Unifi Controller. Le contrôleur Unifi a rencontré des problèmes lors de son accès via Traefik 2 car il utilise un certificat auto-signé. Il existe d'autres solutions pour cela. Mais l'utilisation du proxy Cloudflare en mode SSL complet a également résolu le problème pour moi.

# 3. Désactivez le SSL de Cloudflare lorsque Traefik essaie de récupérer des certificats SSL LetsEncrypt.

7. Réseau

Il n'y a pas grand-chose à personnaliser ou à configurer dans Réseau section. HTTP / 2 est activé par défaut. Le reste des paramètres peut être laissé tel quel.

Images Docker pour Cloudflare

Maintenant que tous les paramètres Cloudflare pour Traefik ont été définis, examinons quelques images Docker spécifiques à Cloudflare qui peuvent améliorer notre serveur Docker. Comme toujours, vérifiez mon GitHub Repo pour les versions actuelles.

1. Mise à jour DNS Cloudflare

La première image de docker est pour le programme de mise à jour DNS Cloudflare. Ceci est utile si vous utilisez une IP WAN dynamique émise par votre FAI (généralement le cas pour la plupart des utilisateurs à domicile). Chaque fois que votre IP WAN change, vous devrez mettre à jour l'adresse IP sur vos enregistrements DNS.

Cette image de mise à jour DNS dynamique s'assurera que l'adresse IP hôte de votre domaine racine défini dans vos enregistrements DNS est toujours à jour. Lorsque votre IP WAN change, il mettra automatiquement à jour vos enregistrements DNS.

Voici l'extrait de composant Docker de votre pile Docker:

# Cloudflare DDNS - Mise à jour DNS dynamique

cf-ddns:

nom_conteneur: cf-ddns

image: oznu / cloudflare-ddns: dernières

redémarrer: toujours

environnement:

- API_KEY = $ CLOUDFLARE_API_TOKEN

- ZONE = $ DOMAINNAME

- PROXIED = true

- RRTYPE = A

- DELETE_ON_STOP = false

- DNS_SERVER = 1.1.1.1

Modifier / configurer:

Enregistrez votre composition de docker, démarrez le conteneur et consultez les journaux pour cf-ddns récipient. Vous devriez voir quelque chose comme ceci:

Cloudflare DDNS surveille votre IP WAN et met à jour les enregistrements DNS si nécessaire

Dans le cas ci-dessus, aucune modification IP n'a été nécessaire dans les enregistrements DNS.

2. Cloudflare Companion

Le deuxième conteneur que j'ai récemment découvert crée automatiquement des enregistrements CNAME pour vos services. L'ajout manuel de CNAME pour tous vos services peut être fastidieux. Cela m'empêchait d'activer le proxy (orange-cloud) et d'utiliser toutes les fonctionnalités de sécurité et de performances impressionnantes qu'offre Cloudflare.

Cette image a été la principale raison pour laquelle j'ai décidé d'activer le proxy Cloudflare pour mes services.

Pour ajouter Cloudflare Companion, ajoutez l'extrait de code suivant à votre docker-compose.

# Cloudflare-Companion - Création automatique de DNS CNAME

cf-compagnon:

nom_conteneur: cf-compagnon

image: fatofit / traefik-cloudflare-compagnon: dernier

redémarrer: toujours

volumes:

- /var/run/docker.sock:/var/run/docker.sock:ro

environnement:

- TIMEZONE = $ TZ

- TRAEFIK_VERSION = 2

- CF_EMAIL = $ CLOUDFLARE_EMAIL # Identique à traefik

# - CF_TOKEN = $ CLOUDFLARE_API_TOKEN # Le jeton d'API de portée ne fonctionne pas. Erreur 10000.

- CF_TOKEN = $ CLOUDFLARE_API_KEY # Identique à traefik

- TARGET_DOMAIN = $ DOMAINNAME

- DOMAIN1 = $ DOMAINNAME

- DOMAIN1_ZONE_ID = $ CLOUDFLARE_ZONEID # Copier à partir de la page de présentation de Cloudflare

- DOMAIN1_PROXIED = TRUE

Étiquettes:

# Ajoutez des hôtes spécifiés dans les règles ici pour forcer cf-compagnon à créer les CNAME

# Étant donné que cf-compagnon crée des CNAME en fonction des règles de l'hôte, il s'agit d'une solution de contournement pour les applications non docker / externes

- "traefik.http.routers.smokeping-rtr.rule = Hôte (` hass. $ DOMAINNAME`) ""

- "traefik.http.routers.smokeping-rtr.rule = Host (` pihole. $ DOMAINNAME`) ""

Modifier / configurer:

- TRAEFIK_VERSION: Réglez ce paramètre sur 2 pour Traefik v2. Cloudflare Companion fonctionne également avec Traefik version 1.

- $ CLOUDFLARE_EMAIL: L'adresse e-mail de votre compte Cloudflare. Cela doit déjà être dans votre .env fichier si vous avez suivi mes guides précédents.

- $ CLOUDFLARE_API_TOKEN: Jeton d'API de portée tel que décrit pour le service Cloudflare DDNS décrit ci-dessus. Malheureusement, cela n'a pas fonctionné pour moi. Une solution était d'utiliser à la place $ CLOUDFLARE_API_KEY.

- $ CLOUDFLARE_API_KEY: Il s'agit de la clé API globale Cloudflare. Il devrait déjà être dans votre .env fichier si vous avez suivi mes guides précédents.

- $ DOMAINNAME: Votre nom de domaine racine tel que défini dans .env fichier.

- $ CLOUDFLARE_ZONEID: Il s'agit de l'ID de zone pour le domaine de votre compte Cloudflare et défini dans le .env fichier.

- DOMAIN1_PROXIED: Définissez ce paramètre sur true pour activer le proxy Cloudflare pour l'enregistrement CNAME.

Ce conteneur récupérera automatiquement les CNAME à créer pour vos services à partir du Hôte règle définie pour chaque service.

Mais qu'en est-il des services externes derrière Traefik utilisant le règles dossier? Vous pouvez les ajouter à l'aide d'étiquettes. Des exemples pour PiHole et Home Assistant (hass) sont présentés dans l'extrait de composition ci-dessus.[[Lis: Guide de configuration complet de Pi Hole: un meilleur Internet sans publicité en 15 minutes]

Une fois ajouté et configuré, enregistrez votre fichier docker-compose, démarrez le conteneur et consultez les journaux pour cf-compagnon récipient. Vous devriez voir quelque chose comme ce qui est montré dans la capture d'écran ci-dessous.

Cloudflare Companion Auto crée des CNAME pour les services

L'exemple de capture d'écran montre un compagnon des FC vérifiant les CNAME pour Bazarr (bazarr) et Airsonic (nucair). Les CNAME de ces services existent déjà et aucune mise à jour d'enregistrement DNS n'était donc nécessaire.

Cloudflare Tweaks pour Traefik et Docker – Réflexions finales

J'utilise Cloudflare depuis près de 10 ans. J'ai commencé avec le plan gratuit et j'utilise maintenant leurs plans payants pour améliorer ce site Web. Ainsi, le plan gratuit Cloudflare pour mon domaine privé / domestique était une évidence.

Lorsque Cloudflare a créé ses propres serveurs DNS axés sur la confidentialité (1.1.1.1 et 1.0.0.1), je suis passé immédiatement à eux. Quand ils ont ouvert les enregistrements de domaine, j'ai déplacé le mien vers Cloudflare (~ 7,25 $ pour l'enregistrement de domaine privé est l'un des meilleurs). Vous pouvez donc dire que je suis un fanboy de Cloudflare.

Pour ma configuration Docker Traefik, j'utilise Cloudflare principalement pour ses fonctionnalités de sécurité. Les effets sur les performances sont assez minimes car la plupart du temps j'accède à mes services Docker depuis mon environnement domestique. J'ai eu des problèmes avec Traefik 2 fonctionnant correctement avec Unifi Controller (qui utilise un certificat auto-signé). Avec le SSL complet de Cloudflare, ce problème a disparu.

Pour tous ceux qui utilisent une configuration Docker Traefik avec leur propre nom de domaine, je recommande fortement d'utiliser Cloudflare. Configurer Cloudflare pour fonctionner correctement pourrait être un peu écrasant pour les débutants. J'espère que ce message vous aidera à définir les paramètres optimaux de Cloudflare pour la configuration de Traefik Docker. Si vous avez des idées ou des idées différentes, n'hésitez pas à commenter ci-dessous.

Est-ce que ce post vous a aidé?

SmartHomeBeginner propose des didacticiels détaillés assez faciles à comprendre même pour les débutants. Si vous lisez ceci, pensez à nous acheter un café (ou deux) en signe d'appréciation.